Amazon EC2インスタンスはデフォルトではSSL(HTTPS)の設定がされていないため、通常はHTTPでの接続になります。しかし、適切な設定を行うことで、EC2インスタンスをHTTPS(SSL)対応にすることができます。

EC2インスタンスをSSL対応にする方法はいくつかあります。例えば、ELB(Elastic Load Balancing)を使用する方法や、CloudFrontを使用する方法などです。しかし、今回は最も簡単な方法として、EC2インスタンス単体でSSLを設定する手順をご紹介します。

これは私自身の備忘録として記録したものですが、誰かに役立ててもらえれば幸いです。

- EC2単体でSSL化する

- nginxを使用

- ELBやCloudFrontは使用しない

- ssl証明書は無料の証明書Let’s Encryptを使用する

- 注意: EC2ではACMが使用できません。

前提条件

- AWSアカウントは保有している

- EC2はAmazon Linux 2023を使用する。

- Route53でドメインを購入済み

設定手順

EC2単独でNginxを用いてSSLを設定する手順を記していきます。

手順1: EC2を起動する

マネジメントコンソールからEC2を起動します。AMIは2024年7月時点で最新の[Amazon Linux 2023]を利用していますが、何でもいいかもしれません。

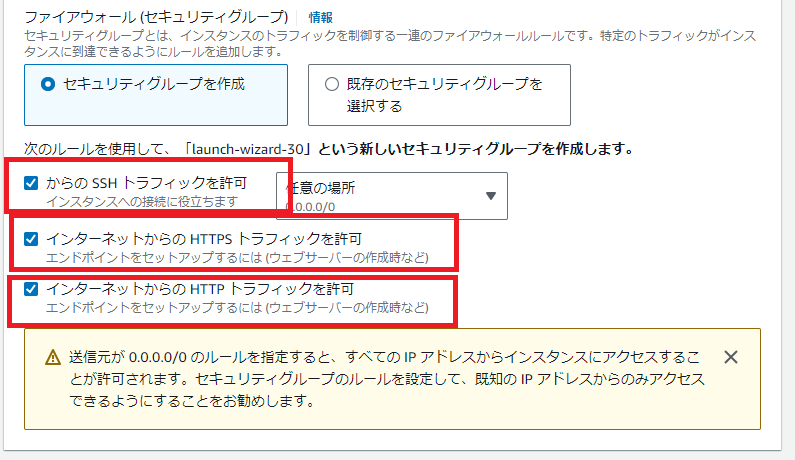

キーペアなしのデフォルトで問題ありませんが、SSH(22)とHTTP(80)とHTTPS(443)の通信は許可しておきます。

手順2: Nginxを設定する

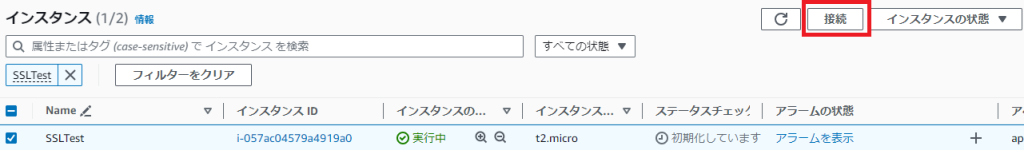

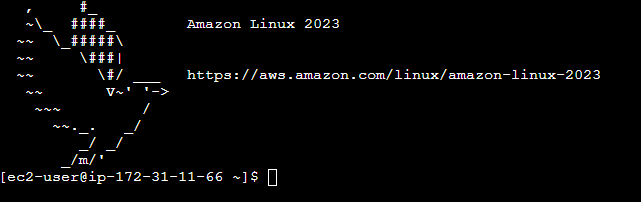

インスタンスコネクトでEC2にSSH接続します。EC2インスタンスの一覧画面から「接続」を押下することで接続可能です。TeraTermなどを使用してもよいですが、その場合はキーペアが必要です。

コマンドを打ってNginxをインストールします。実行するとComplete!となるはずです。

sudo yum -y install nginxnginxを起動します。実行しても特に何も表示されません。

sudo systemctl start nginx以下のコマンドでngnixの自動起動設定をしておくと便利です。

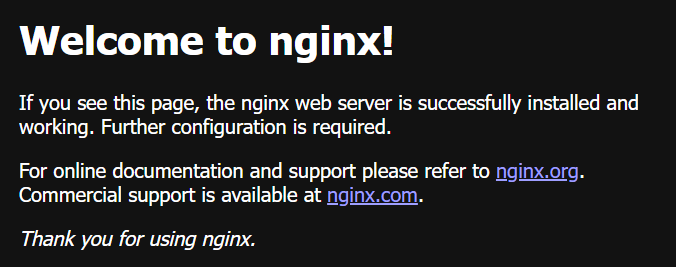

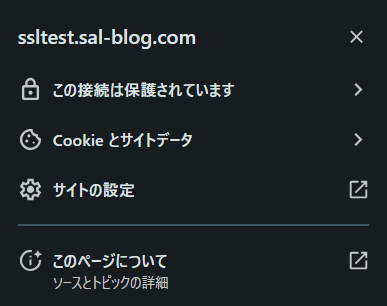

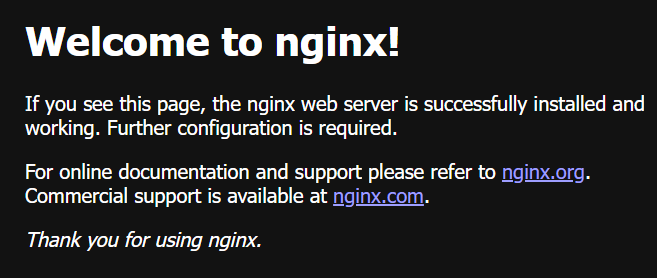

sudo systemctl enable nginx.servicehttp://[EC2のIPアドレス]にアクセスするとWelcome to nginx!が表示されます。

この時点ではSSL化していないので保護されていない通信として警告が出ています。

手順3: Route53でドメイン→EC2のAレコードを作成しておく

Route53でのドメインの購入とホストゾーンの作成は済んでいるものとします。

設定するドメインをEC2のグローバルIPに向けるAレコードを作成してください。

私は当ブログのサブドメインを登録して再現しています。また、ここでEIPを使用していない場合、EC2が停止、起動するたびにアドレスが変わるのでレコードの設定を変える必要があります。

長期間運用する場合、EIPを設定しておくと便利です。

手順4: SSL証明書を作成する

HTTPS接続を実現するための証明書の払い出しを行います。今回は無料で使えるLet’s Encryptを使用します。

Let’s Encryptは、非営利団体の Internet Security Research Group (ISRG) が提供する自動化されたフリーでオープンな認証局です。

https://letsencrypt.org/ja/

AWSでSSL証明書と言えばACM(AWS Certificate Manager)がありますが、EC2ではACMは使えません。理由は秘密鍵をNginx(EC2)に設定できないからです。

EC2 インスタンスでホストされているウェブサイトに Amazon 発行の ACM パブリック証明書を設定するには、証明書をエクスポートする必要があります。ただし、証明書に署名して作成する秘密鍵は ACM が管理するため、証明書をエクスポートすることはできません。

https://repost.aws/ja/knowledge-center/configure-acm-certificates-ec2

以下のコマンドでcertbotをインストールします。成功するとComplete!となるはずです。

sudo yum -y install certbot以下のコマンドを実行して証明書を発行します。コマンド入力後は更新のお知らせなどが届くメールアドレスの入力、規約の同意、メール送付の同意がありますので入力してください。

sudo certbot certonly --webroot -w /usr/share/nginx/html -d [ドメイン名]成功すると以下のように証明書が払い出されたことが通知されます。証明書の有効期限は3ヶ月ですが、certbotが自動的に更新する旨が記載されています。

その中に証明書とキーの保存場所が出力されているのでメモしておきましょう。(2~3行目)

Successfully received certificate.

Certificate is saved at: /etc/letsencrypt/live/[ドメイン名]/fullchain.pem

Key is saved at: /etc/letsencrypt/live/[ドメイン名]/privkey.pem

This certificate expires on 2024-10-13.

These files will be updated when the certificate renews.

Certbot has set up a scheduled task to automatically renew this certificate in the background.手順5: NginxでSSLの設定を行う

viエディタでnginx.confを編集します。

sudo vi /etc/nginx/nginx.conf編集前と編集後を掲載します。編集のポイントは以下の通りです。

- httpの設定を削除

- TLS(SSL)の設定をコメントイン

- 証明書のパスを設定

# For more information on configuration, see:

# * Official English Documentation: http://nginx.org/en/docs/

# * Official Russian Documentation: http://nginx.org/ru/docs/

user nginx;

worker_processes auto;

error_log /var/log/nginx/error.log notice;

pid /run/nginx.pid;

# Load dynamic modules. See /usr/share/doc/nginx/README.dynamic.

include /usr/share/nginx/modules/*.conf;

events {

worker_connections 1024;

}

http {

log_format main '$remote_addr - $remote_user [$time_local] "$request" '

'$status $body_bytes_sent "$http_referer" '

'"$http_user_agent" "$http_x_forwarded_for"';

access_log /var/log/nginx/access.log main;

sendfile on;

tcp_nopush on;

keepalive_timeout 65;

types_hash_max_size 4096;

include /etc/nginx/mime.types;

default_type application/octet-stream;

# Load modular configuration files from the /etc/nginx/conf.d directory.

# See http://nginx.org/en/docs/ngx_core_module.html#include

# for more information.

include /etc/nginx/conf.d/*.conf;

server {

listen 80;

listen [::]:80;

server_name _;

root /usr/share/nginx/html;

# Load configuration files for the default server block.

include /etc/nginx/default.d/*.conf;

error_page 404 /404.html;

location = /404.html {

}

error_page 500 502 503 504 /50x.html;

location = /50x.html {

}

}

# Settings for a TLS enabled server.

#

# server {

# listen 443 ssl http2;

# listen [::]:443 ssl http2;

# server_name _;

# root /usr/share/nginx/html;

#

# ssl_certificate "/etc/pki/nginx/server.crt";

# ssl_certificate_key "/etc/pki/nginx/private/server.key";

# ssl_session_cache shared:SSL:1m;

# ssl_session_timeout 10m;

# ssl_ciphers PROFILE=SYSTEM;

# ssl_prefer_server_ciphers on;

#

# # Load configuration files for the default server block.

# include /etc/nginx/default.d/*.conf;

#

# error_page 404 /404.html;

# location = /404.html {

# }

#

# error_page 500 502 503 504 /50x.html;

# location = /50x.html {

# }

# }

}45~46行目のssl_certificateとssl_certificate_keyは証明書発行時にメモしておいたパスを記入します。

# For more information on configuration, see:

# * Official English Documentation: http://nginx.org/en/docs/

# * Official Russian Documentation: http://nginx.org/ru/docs/

user nginx;

worker_processes auto;

error_log /var/log/nginx/error.log notice;

pid /run/nginx.pid;

# Load dynamic modules. See /usr/share/doc/nginx/README.dynamic.

include /usr/share/nginx/modules/*.conf;

events {

worker_connections 1024;

}

http {

log_format main '$remote_addr - $remote_user [$time_local] "$request" '

'$status $body_bytes_sent "$http_referer" '

'"$http_user_agent" "$http_x_forwarded_for"';

access_log /var/log/nginx/access.log main;

sendfile on;

tcp_nopush on;

keepalive_timeout 65;

types_hash_max_size 4096;

include /etc/nginx/mime.types;

default_type application/octet-stream;

# Load modular configuration files from the /etc/nginx/conf.d directory.

# See http://nginx.org/en/docs/ngx_core_module.html#include

# for more information.

include /etc/nginx/conf.d/*.conf;

# Settings for a TLS enabled server.

#

server {

listen 443 ssl http2;

listen [::]:443 ssl http2;

server_name _;

root /usr/share/nginx/html;

ssl_certificate "/etc/letsencrypt/live/[ドメイン名]/fullchain.pem";

ssl_certificate_key "/etc/letsencrypt/live/[ドメイン名]/privkey.pem";

ssl_session_cache shared:SSL:1m;

ssl_session_timeout 10m;

ssl_ciphers PROFILE=SYSTEM;

ssl_prefer_server_ciphers on;

# Load configuration files for the default server block.

include /etc/nginx/default.d/*.conf;

error_page 404 /404.html;

location = /404.html {

}

error_page 500 502 503 504 /50x.html;

location = /50x.html {

}

}

}設定を反映するためNginxを再起動します。

sudo systemctl restart nginxこれでhttps://[ドメイン]をブラウザで表示すると晴れてSSL接続できました。

まとめ

この記事では、Amazon EC2インスタンス上でNginxを使用してSSL(HTTPS)を設定する手順を紹介しました。特に、Let’s Encryptを利用した無料のSSL証明書を用いて、手軽にSSL化を実現する方法について詳しく解説しました。以下に、主要な手順を振り返ります。

-

EC2インスタンスの起動:

- Amazon Linux 2023を選択し、必要なポート(SSH、HTTP、HTTPS)を開放。

-

Nginxのインストールと設定:

- Nginxをインストールし、起動と自動起動設定を行いました。

-

Route53でのドメイン設定:

- ドメインをEC2のIPに向けるAレコードを作成しました。長期間運用する場合はEIPの設定を推奨します。

-

SSL証明書の作成:

- Let’s Encryptを使用し、certbotで証明書を取得しました。取得した証明書のパスをメモして5の設定に使います。

-

NginxでのSSL設定:

- 証明書のパスをNginxの設定ファイルに反映し、Nginxを再起動して設定を適用しました。

これらの手順を実行することで、EC2インスタンス上のウェブサイトを簡単にHTTPS化し、安全な通信を実現できます。以上です。最後までお読みいただきありがとうございました。

この記事がお役に立ちましたら、コーヒー1杯分(300円)の応援をいただけると嬉しいです。いただいた支援は、より良い記事作成のための時間確保や情報収集に活用させていただきます。

システムエンジニア

AWSを中心としたクラウド案件に携わっています。

IoTシステムのバックエンド開発、Datadogを用いた監視開発など経験があります。

IT資格マニアでいろいろ取得しています。

AWS認定:SAP, DOP, SAA, DVA, SOA, CLF

Azure認定:AZ-104, AZ-300

ITIL Foundation

Oracle Master Bronze (DBA)

Oracle Master Silver (SQL)

Oracle Java Silver SE

■略歴

理系の大学院を卒業

IT企業に就職

AWSのシステム導入のプロジェクトを担当

![[初心者向け]NginxでEC2を SSL化(https)する手順アイキャッチ](https://sal-blog.com/wp-content/uploads/2024/07/初心者向けNginxでEC2を-SSL化httpsする手順.png)